セキュリティ通信

インターネットを“安全・快適に”楽しむための

セキュリティに関する最新情報をお届けします。

セキュリティサービス一覧

インターネットを安全・快適にお楽しみいただくため、

幅広いセキュリティサービスをご提供しています。

PCもスマホもまとめて対策したい方におすすめ!

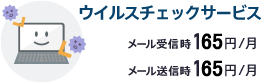

メールを快適に使いたい方におすすめ!

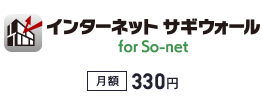

より安心、安全にインターネットを楽しみたい方におすすめ!

お知らせ

- 2018/9/25【重要】So-netを装った不審な迷惑メールにご注意ください

- 2018/8/3「カスペルスキー セキュリティ」Mac版 2019年版リリースのお知らせ